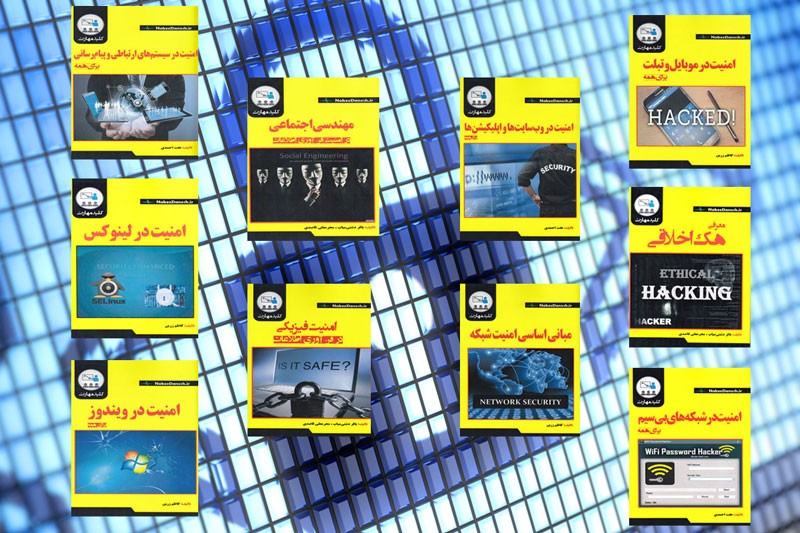

مجموعه 10 جلدی «کلید مهارت» به مخاطب مشتاق و دوستدار انواع فناوری آموزش میدهد که چگونه و فارغ از ترس فاش شدن اسرار شخصی از انواع فناوری استفاده کند. انتشارات «نبض دانش» مجموعه 10 جلدی «کلید مهارت» را منتشر کرده است.

«مهندسی اجتماعی(در امنیت فنآوری اطلاعات)» نوشته مشترک باقر دشتیمیاب و محرمعلی قاصدی

نخستین واکنش مخاطب با این کتاب طرح پرسشی درباره چیستی مفهوم «مهندسی اجتماعی» است که نویسندگان در این زمینه پاسخ دادهاند: «مهندسی اجتماعی از ضعیفترین پیوند در خط دفاعی امنیت اطلاعات هر سازمانی استفاده میکند: افراد. مهندسی اجتماعی «هک افراد» است و شامل بهرهگیری بداندیشانه از سرشت سادهاندیش بشر برای به دستآوردن اطلاعاتی میشود که میتوان از آنها برای اهداف شخصی بهره برد.»

تدوینگران کتاب معتقدند که «مهندسی اجتماعی» یکی از دشوارترین هکهاست چراکه مهارت و اعتماد به نفس میخواهد تا عامل خود را به یک غریبه، فردی قابل اعتماد بشناساند.

«مهندسی اجتماعی(در امنیت فنآوری اطلاعات)» با شمارگان 200 نسخه در 43 صفحه، به بهای 6 هزار و 500 تومان منتشر شده است.

«امنیت فیزیکی (در فنآوری اطلاعات)» نوشته مشترک باقر دشتیمیاب و محرمعلی قاصدی

نویسندگان در سرآغاز بحث امنیت فیزیکی به مخاطبان خود هشدار میدهند که ماموریت شما این است که پیش از آنکه افراد شرور حفرههای درون شبکه را بیابند شما این حفرهها را پیدا کنید. مولفان اطمینان میدهند که این ماموریت برای صاحبان محتوا در فضای مجازی جالب، آموزنده و به احتمال زیاد سرگرمکننده خواهد بود.

تولد یک قهرمان نتیجه مطالعه این کتاب است؛ چراکه فراگیری روشهای تامین امنیت فیزیکی مانع از درز اطلاعات در رسانهها خواهد شد. کتاب به مخاطب اطلاعاتی را درباره کارهای لازم در هنگام هک سامانههای خود، همچنین روش انجام آن میدهد. اطلاعات به تعبیر نویسندگان فونداسیون لازم را برای حرکت در مسیر صحیح نشان میدهد.

کتاب «امنیت فیزیکی (در فنآوری اطلاعات)» با شمارگان 200 نسخه در 35 صفحه، به بهای 6 هزار و 500 تومان منتشر شده است.

«معرفی هک اخلاقی» نوشته مشترک باقر دشتیمیاب و محرمعلی قاصدی

نخستین پیشنهاد نویسندگان کتاب به مخاطبانی که بهواسطه این کتاب در آستانه فراگیری ریزهکاریهای هک قرار دارند این است که «از قدرت انتخاب خود خردمندانه استفاده کنید.»

این کتاب درباره هک اخلاقی است اصول و قواعد آزمودن رایانهها و شبکههای خود بهمنظور کشف آسیبپذیریهای امنیتی و پُرکردن حفرههای یافت شده پیش از اینکه افراد شرور شانسی برای استفاده از آنها داشته باشند.

هکرها چه کسانی هستند؟ هکرها یا حملهگران خارجی به شکل کاربران غیرمجاز معمولا خارج از سازمان یا شبکه بهدنبال اکتشاف رایانهها و اطلاعات حساس بهمنظور کسب درآمدهای نامشروع هستند. هکرها تقریبا به سراغ هر سیستمی خواهند رفت که تقریبا اطمینان دارند میتوانند از پس اکتشافش برآیند.

کاربران بداندیش چه کسانی هستند؟

حملهکنندگان داخلی یا کاربران بداندیش بهعنوان کاربران مجوزدار و قابلاعتماد به دنبال اکتشاف رایانهها و اطلاعات حساس از درون شبکه یا سازمان هستند. کاربران بداندیش بهدنبال سیستمهایی میروند که فکر میکنند از پس آن برمیآیند و هدفشان نیز درآمد نامشروع یا انتقامگیری است. بنابراین دو دسته حملهگران خارجی و کاربران بداندیش حملهکنندگان بد هستند.

هکرهای اخلاقگرا چه کسانی هستند؟ هکرهای اخلاقگرا یا آدمهای خوب سیستمها را به منظور کشف آسیبپذیریها و حفاظت در برابر دسترسیهای غیرمجاز و کاربردهای نادرست هک میکنند. پژوهشگران امنیت اطلاعات بیشتر در این دسته جای میگیرند.

«معرفی هک اخلاقی» با شمارگان 200 نسخه در 96 صفحه به بهای 9 هزارو 500 هزار تومان منتشر شده است.

«مبانی اساسی امنیت شبکه» نوشته عفت احمدی

چگونه میتوان آسیبپذیریهای زیرساخت شبکه را شناسایی کرد؟ نویسنده پاسخ میدهد: آسیبپذیریهای زیرساخت شبکه پایه و اساس بیشتر مشکلات تکنیکی شما در سیستمهای اطلاعاتی هستند. این آسیبپذیریهای سطح پایینتر در عمل هر چیزی که روی شبکه شما در حال اجرا باشد، متاثر میکند بنابراین برای یافتن آنها نیاز است که بعد از آزمون آنها هر زمان زمان که ممکن بود آنها را رفع کنید.

نویسنده به 14 مورد که باید هنگام بررسی امنیت ساخت شبکه مورد توجه قرار گیرد اشاره میکند. ابزارها همچون یک دیواره آتش یا یک IPS کجای شبکه جای گرفتهاند و چگونه پیکربندی شدهاند یا حملهکنندگان بیرونی در هنگام انجام اسکن پورت چه چیزی را مشاهده میکنند و چگونه میتوانند از آسیبپذیریهای موجود در میزبانهای شبکه شما بهرهکشی کنند. طراحی شبکه همچون اتصالهای اینترنت، قابلیتهای دسترسی از دور، دفاع لایهبندی شده و جایگذاری میزبانها روی شبکه نیز دیگر توصیه نویسنده در انجام این فرآیند است.

«مبانی اساسی امنیت شبکه» با شمارگان 200 نسخه در 74 صفحه، به بهای هفت هزار و 500 تومان منتشر شده است.

«امنیت در شبکههای بیسیم برای همه» نوشته عفت احمدی

نویسند با پیشفرض ناآشنایی مخاطب با مباحث این کتاب از عنوان درک مفاهیم آسیبپذیرهای شبکه بیسیم استفاده کرده است. مولف با استناد به سابقه شبکههای بیسیم بهعنوان نماد امنیت ضعیف در یک دهه گذشته وارد بحث اصلی کتاب میشود.

شبکههای بیسیم حتی بیشتر از شبکههای سیمی در معرض حمله هستند. شبکههای بیسیم آسیبپذیریهایی دارند که میتواند یک حملهکننده را قادر به نابودی شبکهتان کند یا اطلاعات شما را هنگامی که به شکل امواج رادیویی در جریان است بتواند استخراج کند.

کتاب «امنیت در شبکههای بیسیم برای همه» با شمارگان 200 نسخه در 58 صفحه، بهبهای 6 هزار و 500 تومان منتشر شده است.

«امنیت در سیستمهای ارتباطی و پیامرسانی برای همه» نوشته عفت احمدی

نخستین پرسشی که نویسنده در این کتاب پاسخ میدهد درباره آسیبپذیریهای سیستمهای پیغامرسان است. مولف بحث خود را با یک اطلاعرسانی همراه با هشدار آغاز میکند که در عمل همه اپلیکیشنهای پیامرسان اهدافی برای هک در شبکه مخاطب هستند. با وجود این گستردگی و وابستگی تجاری به ایمیل، تقریبا هر چیزی یک هدف مناسب برای حمله خواهد بود. صاحب اثر اخطار میکند که اقدامات افراد بداندیش در این حوزه بسیار وحشتناک است.

حملهها میتواند منجر به مشکلاتی مانند افشای غیرمجاز -و بهطور بالقوه غیرقانونی-اطلاعات حساس و همچنین از دست رفتن اطلاعات نیز شوند.

«امنیت در سیستمهای ارتباطی و پیامرسان برای همه» با شمارگان 200 نسخه در 61 صفحه، بهبهای 6 هزار و 500 تومان منتشر شده است.

«امنیت در ویندوز برای همه» نوشته کاظم زرین

نویسنده در کلید مهارت «امنیت ویندوز برای همه» مقدمه تقریبا طولانی خود را شبیه به یک گزارش خبری تنظیم کرده است. بخشی از این مقدمه به پشتپرده عملکرد مایکروسافت اختصاص دارد. بسیاری از نقصهای امنیتی که در خبرها میشنوید جدید نیستند. آنها نسخههای متفاوتی از آسیبپذیریهایی هستند که از مدتها پیش در یونیکس و لینوکس وجود داشتهاند. مانند آسیبپذیریهای RPC که کرم بلستر از آن بهرهگیری میکرد.

ادبیات در ارائه دقیقتر اهداف نویسنده به کمک آمده است. مولف در این زمینه نوشته است: «چیزها هرچقدر بیشتر تغییر میکنند بیشتر به همان شکل باقی میمانند.» به اعتقاد نویسنده این گفته در این مبحث نیز مصداق دارد. درصورتی که وصلهها بهطور مناسبی روی سیستم نصب شوند بسیاری از حملههای ویندوز قابل پیشگیری خواهد بود؛ بنابراین مدیریت امنیتی ضعیف اغلب دلیل واقعی موفقیت حملهها به ویندوز است، هرچند که نویسنده اصرار دارد که شرکت مایکروسافت نیز در این جریان بیتقصیر نیست.

کتاب «امنیت در ویندوز برای همه» شمارگان 200 نسخه در 60 صفحه بهبهای چهار هزار و 500 تومان منتشر شده است.

«امنیت در لینوکس» نوشته کاظم زرین

نویسنده در این کتاب نیز مانند دیگر نسخههای این مجموعه در قدم ابتدایی درباره شناسایی آسیبپذیریهای لینوکس بحث کرده است. آسیبپذیریها و حملههای موجود برضد لینوکس موجب ایجاد ریسکهای تجاری در شمار رو به افزایش سازمانها - بهویژه شرکتهای تجارت الکترونیک، تامینکنندگان محصولات امنیتی و شبکه و ISPهایی که برای بسیاری از سیستمهای خود به لینوکس وابستهاند میشود. وقتی سیستمهای لینوکس هک شوند، اثرات جانبی آن برای سازمانهای مصرفکننده دقیقا همانند اثراتی است که همکاران استفادهکننده از ویندوز خود با آن روبهرو هستند.

«امنیت در لینوکس» با شمارگان 200 نسخه در 50 صفحه، به بهای 6 هزار و 500 تومان منتشر شده است.

«امنیت در موبایل و تبلت» نوشته کاظم زرین

در تشریح آسیبپذیریهای موبایل نویسنده فقط به برآورد آنها دست زده است. رمزدار نبودن، رمزدارسازی ضعیف، نبود پسورد در مرحله آغاز کار دستگاه پسوردهای مرحله آغاز کار که به سادگی حدس زده میشوند از نقاط ضعف و به عبارت دیگر در زمره آسیبپذیریهای دستگاههای تلفن همراه و تبلت است.

«امنیت در موبایل و تبلت» با شمارگان 200 نسخه در32 صفحه، بهبهای 6 هزار و 500 تومان منتشر شده است.

«امنیت در وبسایتها و اپلیکیشنها برای همه» نوشته عفت احمدی

نویسنده در مقدمه این کتاب هشدار میدهد که وبسایتها و اپلیکیشنها به دلیل گستردگی اهداف رایجی برای حمله هستند و اغلب هرکسی میتواند در آنها کندوکاو کند. وبسایتهای سادهای که برای بازاریابی، اطلاعات تماس دانلود متون و اسناد و از این دست بهکار میروند. بهویژه هدفهای آسانی برای شرور هستند.

مولف در پاسخ به پرسشی درباره چرایی جذابیت وبسایتها و اپلیکیشن برای هکرها معتقد است که دلیل آشنا و عمومی ضعف فرآیندهای ساخت و آزمون نرمافزاری این جذابیت را برای هکرها ایجاد میکند.

«امنیت در وبسایتها و اپلیکیشنها برای همه با شمارگان 200 نسخه در 57 صفحه، بهبهای 6 هزار و 500 تومان منتشر شده است.

نظر شما